단답형

( 10문제 )

개당 3점

문제 1 ) 다음 접근통제 정책방법에 대해 답하시오

주체에 대한 권한으로 객체의 접근을 제한하는 방법을 ( A )라고하고 주체나 소속되어 있는 그룹에 권한으로 객체의 접근을 제한하는 방법을 ( B )라고하고 주체와 객체의 역할에 따라 접근 제한하는 방법을 ( C )라고한다.

답)

A. MAC 강제적접근통제

B. DAC 임의적접근통제

C. RBAC 역할기반접근통제

goc1221.tistory.com/63?category=782162

문제 2 ) ARP 프로토콜이 목적지 MAC주소를 얻기 위해 실행하는 목적지 주소 형식은?

답)

ff:ff:ff:ff:ff:ff

goc1221.tistory.com/74?category=782162

문제 3 ) IPSec 프로토콜에 대하여 빈칸을 채우시오.

IPSec은 ( A ) 계층 프로토콜이며 2가지 헤더가 있다. 하나는 송신자를 인증하고 데이터 무결성을 위한 ( B )프로토콜과 인증과 무결성, 기밀성 까지 제공하는 ( C ) 프로토콜이 있다.

답)

A. 네트워크

B. AH

C. ESP

goc1221.tistory.com/72?category=782162

문제 4 ) (A)는 마이크로소프트 제품과 어플리케이션 사이 데이터 전달을 위한 프로토콜이지만 악성 기능을 수행하는 방법이 있다. 이 (A)를 활용하여 엑셀에서 cmd 창을 실행 할 수 도 있다. 이 A는 무엇인가?

답)

DDE

goc1221.tistory.com/71?category=782162

문제 5 ) 사이버 위기 경보 단계 중 빈칸을 채우시오.

정상 -> ( A ) -> 주의 -> ( B ) -> ( C )

답)

A. 관심

B. 경계

C. 심각

goc1221.tistory.com/70?category=782162

문제 6 ) 다음 리눅스 로그 파일명에 대한 설명을 보고 알맞는 파일명을 적으시오.

( A ) : 현재 로그인한 사용자의 상태정보 로그

( B ) : 사용자의 로그인,로그아웃 정보와 시스템 부팅시간, 부팅종료 시간을 기록하는 로그

( C ) : 로그인 실패 정보 로그

답)

A. utmp

B. wtmp

C. btmp

goc1221.tistory.com/69?category=782162

문제 7 ) IT 제품의 평가기준으로 ISO/IEC 15408에 등록된 국제 표준의 영어 약칭을 쓰시오.

답) CC

goc1221.tistory.com/68?category=782162

문제 8 ) httpd.conf 파일에서 파일 업로드 용량을 제한하기 위한 옵션으로 용량을 5000000 byte로 제한하기 위한 빈칸에 들어갈 옵션을 쓰시오.

<Directory />

( ) 5000000

</Directory>

답)

LimitRequestBody

goc1221.tistory.com/61?category=782162

문제 9 ) 다음 정보보호 관련 법령의 명칭은 무엇인가?

A : 이 법은 정보통신망의 이용을 촉진하고 정보통신서비스를 이용하는 자를 보호함과 아울러 정보통신망을 건전하고 안전하게 이용할 수 있는 환경을 조성하여 국민생활의 향상과 공공복리의 증진에 이바지함을 목적으로 한다.

B : 이 법은 전자적 침해행위에 대비하여 주요정보통신기반시설의 보호에 관한 대책을 수립ㆍ시행함으로써 동 시설을 안정적으로 운용하도록 하여 국가의 안전과 국민생활의 안정을 보장하는 것을 목적으로 한다.

C : 이 법은 위치정보의 유출ㆍ오용 및 남용으로부터 사생활의 비밀 등을 보호하고 위치정보의 안전한 이용환경을 조성하여 위치정보의 이용을 활성화함으로써 국민생활의 향상과 공공복리의 증진에 이바지함을 목적으로 한다.

답)

A.정보통신망법

B.정보통신기반보호법

C.위치정보법

goc1221.tistory.com/67?category=782162

문제 10 ) ISMS-P 인증기준 평가에 대한 항목이다. 빈칸을 채우시오.

1.2.1 정보자산 식별

조직의 업무특성에 따라 정보자산 분류기준을 수립하여 관리체계 범위 내 모든 정보자산을 식별·분류하고,

( A )를 산정한 후 그 목록을 최신으로 관리하여야 한다.

1.2.3 위험 평가

조직의 대내외 환경분석을 통해 유형별 ( B )를 수집하고 조직에 적합한 위험 평가 방법을 선정하여

관리체계 전 영역에 대하여 연 1회 이상 위험을 평가하며, 수용할 수 있는 위험은 ( C ) 의 승인을 받아

관리하여야 한다.

답)

A. 중요도

B. 위협정보

C. 경영진

goc1221.tistory.com/66?category=782162

서술형

( 3문제 )

개당 15점

문제 11 ) 리눅스 계정 관리 모듈인 PAM의 계정 임계값 설정 옵션이다. 각 옵션에 대해 설명하시오.

1) deny=5

2) unlock_time=120

3) no_magic_root

4) reset

답)

1) 5회 접속 실패 시 계정 잠금

2) 계정 잠금 후 120초 후 계정 잠금 풀림

3) root 계정은 잠금설정을 적용하지 않는다

4) 계정 접속 성공 후 계정 잠금 횟수를 초기화 시킨다

goc1221.tistory.com/65?category=782162

문제 12 )

1) $으로 나눈 A, B, C에 대해 설명하시오

2) B부분을 이용하여 레인보우 테이블 공격을 막을 수 있다. 이유를 설명하시오

3) pwunconv가 무엇인지 이 명령어와 관련하여 설명하시오

답)

1) A = 해시ID ,B = 솔트값 , C = 해시로 암호화한 패스워드

2) 레인보우테이블은 패스워드와 패스워드에 대한 해시 값으로 이루어진 수많은 테이블로 솔트값을 사용하면 같은 패스워드여도 다른 해시값처럼 보이기 때문에 레인보우테이블 크래킹 공격에 대응가능하다.

3) 패스워드 체계를 shadow 파일에서 passwd파일로 변경하는 명령어 shadow파일은 비활성화가 된다.

goc1221.tistory.com/64?category=782162

※ 레인보우테이블 관련 링크

goc1221.tistory.com/4?category=782162

패스워드 크래킹 ( Password cracking )

패스워드 크래킹 ( Password cracking ) 공격자가 사용자의 패스워드를 알아내는 공격 패스워드 크래킹 ( Password cracking ) Password = 비밀번호 Cracking = 깨지다, 부서지다, 깨뜨리다, 부수다 공격자가 암호.

goc1221.tistory.com

문제 13 ) 접근제어 모델에 대하여 다음 물음에 답하시오.

1) 미국방부를 위해 개발한 모델로 No Read Up과 No Write Down을 정책으로 둔 기밀성 위주의 모델은 무엇인가?

2) 위의 No Read Up의 뜻을 기술하시오

3) No Write Down을 설명하고 보안적 관점에서 어떤 의미가 있는지 기술하시오

4) 무결성을 위한 비바 모델의 write 정책은 무엇인지 기술하시오

답

1) 벨라파둘라 모델

2) 하위등급은 상위등급의 객체를 읽지 못한다.

3) 상위등급은 하위등급의 객체에 쓰기권한이 없다.

보안 관점에서 상위등급의 내용을 하위등급 객체에 쓸 수도 있기 때문에 기밀성에 위배된다.

4) No-Write-Up 정책으로 하위등급의 주체가 상위등급의 객체에 대해 쓸 권한이 없다.

goc1221.tistory.com/63?category=782162

실무형

( 3개 중 2 선택 )

개당 15점

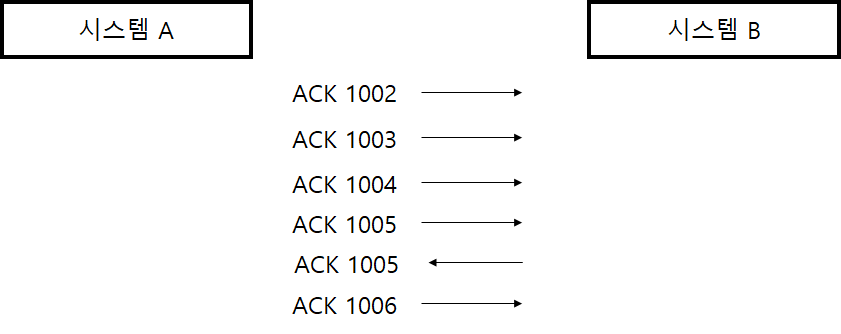

문제 14 ) 시스템 A가 시스템 B를 대상으로 스캔하고 있다. 다음의 문제에 답하시오.

1) 무슨 스캔인가?

2) 이 스캔의 목적은 무엇인가?

3) 어떤 정보를 얻을 수 있는가?

답

1) TCP ACK 스캔

2) 방화벽의 필터링 정책을 알기 위한 스캔방식으로 대상 포트가 방화벽에 필터링 되는지 안되는지도 알 수 있다.

3) 1005번 포트가 방화벽에 의해 필터링되지 않고있다.

goc1221.tistory.com/62?category=782162

문제 15 ) 다음 웹 서버 보안 설정에 대해 풀이하시오.

1) Timeout 300

2) MaxKeepAliveRequest 100

3) Directoryindex index.htm, index.html

4) ErrorLog /etc/apache/log

답 )

1) 서버와 클라이언트가 연결 후 300초 동안 아무런 응답 없을 시 연결 종료 설정.

2) KeepAlive 상태 중 요청 작업 최대 개수를 100개로 설정한다.

3) 디렉터리 웹 접근 시 index.htm 을 출력하고 index.htm이 없다면 index.html을 출력하라.

4) 에러 시 로그를 /etc/apache/log 경로에 저장한다.

문제 16 ) 다음의 snort 룰에 대한 물음에 답하시오.

alter tcp any any -> 80 *msg "XSS"; ①content:"GET"; offset:1; depth:3; ②content:"/login.php?iD:<script?"; distance:1;)

1) content: "GET"; offset:1; depth:3; 무슨 뜻인가?

2) content: "/login.php?iD:<script?"; distance:1; 무슨 뜻인가?

3) 문자열 " GET /login.Php?iD :<script> " 검색이 안된다면 어떻게 변형해야하는가?

답)

1. 패킷 중 2번째 문자열 부터 3바이트 내에 GET 문자열 있는지 검사

즉, 2번째 문자열부터 4번째 문자열까지 GET 문자열 패턴 검사

| (2번째 문자열) G |

(3번째 문자열) E |

(4번째 문자열) T |

|||

| offset 1 depth 1 |

depth 2 | depth3 |

2. 첫번째 content 패턴 검색 후 1바이트 떨어진 위치에서 "/login.php?iD:<script?"문자열 있는지 검사

| (2번째 문자열) G |

(3번째 문자열) E |

(4번째 문자열) T |

/login.php?iD:<script? | ||

| offset 1 depth 1 |

depth 2 | depth3 | distance:1 |

3. nocase 옵션을 사용하여 대소문자 구분을 하지않고 sid를 추가한다.

alter tcp any any -> 80 *msg "XSS"; content:"GET"; offset:1; depth:3; content:"/login.php?iD:<script?"; distance:1;)

↓

alter tcp any any -> 80 *msg "XSS"; content:"GET"; offset:1; depth:3; content:"/login.php?iD:<script?"; distance:1; nocase; sid:100001;)

goc1221.tistory.com/60?category=782162

#정보보안기사

#정보보안기사실기

#2019년정보보안기사실기14회기출

#정보보안기사실기14회

#2019년정보보안기사실기14회기출해설

#정보보안기사실기14회해설

'[자격증] 정보보안기사 > ↘ 정보보안 실무 기출' 카테고리의 다른 글

| 2019년 제13회 정보보안기사 실기 기출/복원/해답/해설 (0) | 2020.06.17 |

|---|

댓글