1. 포트 스캐닝 (Port Scanning)

포트의 open/close 여부를 확인하여 취약점을 분석하는 과정

주로, nmap 툴을 많이 사용

2. TCP Connect 스캔 ( Open 스캔, 열린스캔 )

명령어 : -sT

열림 : SYN+ACK

닫힘 : RST+ACK

가장 정확한 결과가 나오지만 로그가 남기 때문에 공격자가 잘 사용하지 않는다.

3. TCP SYN 스캔 ( Half-Open 스캔, 반 열린 스캔)

명령어 : -sS

열림 : SYN+ACK

닫힘 : RST+ACK

비연결설정으로 로그를 남기지 않아 스텔스스캔 이라고 한다.

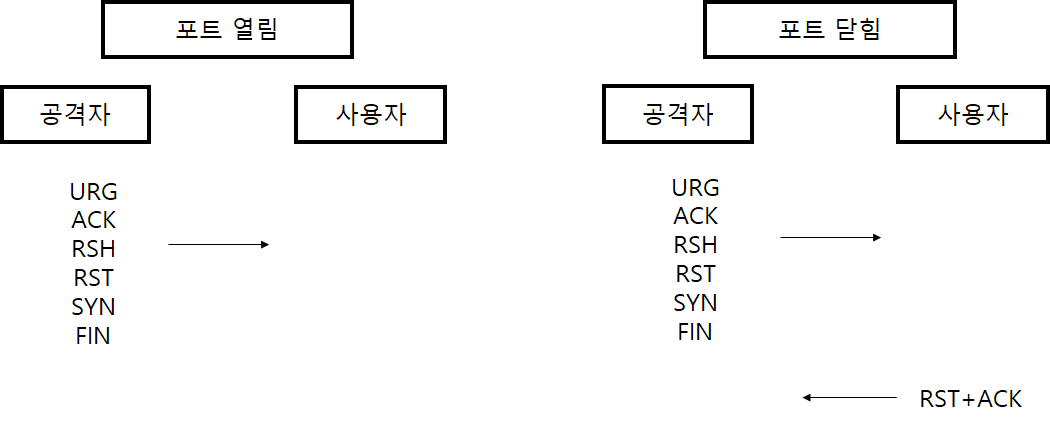

4. TCP FIN 스캔

명령어 : -sF

열림 : 응닶없음

닫힘 : RST+ACK

TCP 헤더의 제어비트 중 SYN(연결요청) 제어비트 대신 FIN(연결종료) 비트를 설정하여 보낸다.

비연결설정으로 로그를 남기지 않아 스텔스스캔 이라고 한다.

5. TCP NULL 스캔

명령어 : -sN

열림 : 응닶없음

닫힘 : RST+ACK

TCP 헤더의 제어비트 중 SYN(연결요청) 제어비트 대신 아무것도 설정하지 않은 비트를 설정하여 보낸다.

비연결설정으로 로그를 남기지 않아 스텔스스캔 이라고 한다.

6. TCP XMAS 스캔

명령어 : -sX

열림 : 응닶없음

닫힘 : RST+ACK

TCP 헤더의 제어비트 중 SYN(연결요청) 제어비트 대신 모든비트를 설정하여 보낸다.

비연결설정으로 로그를 남기지 않아 스텔스스캔 이라고 한다.

7. TCP ACK 스캔

명령어 : -sA

필터링 ON : 응답없음 or ICMP 에러 메시지

필터링 OFF : RST+ACK

포트의 ON/OFF를 판단하는게 아닌 방화벽의 필터링 정책을 테스트 하는 스캔이다.

방화벽이 상태기반 방화벽인지 포트가 방화벽에 의해 필터링 되고 있는지 알 수 있다.

방화벽의 필터링 정책

1. 패킷 필터링 방화벽

포트를 기반으로 허용/차단 하는 방화벽

2. 상태기반 방화벽 (최신)

들어 온 패킷에 대해 상태 추적 테이블을 생성하여 허용/차단 하는 방화벽

8. UDP 스캔

명령어 : -sU

열림 : UDP응답 or 응답없음

닫힘 : CIMP 에러 메시지

위의 TCP 스캔과 다르게 UDP 포트 OPEN/CLOSE 여부를 확인하는 스캔이다.

9. Decoy 스캔

명령어 : -sS (속일 스캔 명령어) -D

위의 스캔들과 다르게 다수의 IP주소를 위조하여 공격자와 같이 스캔을 진행 함으로써 희생자의 입장에서 공격자가 누군지 모르게 하는 스캔방법

ex) nmap -T4 -sS 80 192.168.123.123 -D 192.168.456.123 192.168.123.456

공격자 ip : 192.168.2.1

희생자 ip : 192.168.123.123

위조 ip : 192.168.456.123 , 192.168.123.456

실행하면 SYN스캔을 3개의 IP(공격자1, 위조 2)가 희생자 IP로 요청한다.

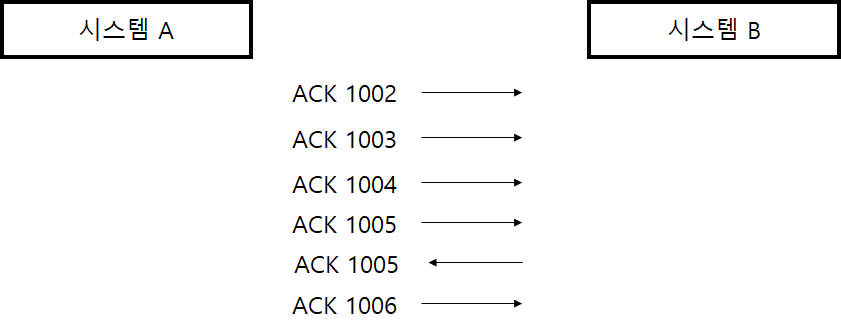

문제) 시스템 A가 시스템 B를 대상으로 스캔하고 있다. 다음의 문제에 답하시오.

1) 무슨 스캔인가?

2) 이 스캔의 목적은 무엇인가?

3) 어떤 정보를 얻을 수 있는가?

1) TCP ACK 스캔

2) 방화벽의 필터링 정책을 알기 위한 스캔방식으로 대상 포트가 방화벽에 필터링 되는지 안되는지도 알 수 있다.

3) 1005번 포트가 방화벽에 의해 필터링되지 않고있다.

'[자격증] 정보보안기사 > ↘ 정보보안 실무' 카테고리의 다른 글

| [정보보안기사 / 정보보안산업기사] 리눅스 보안 (0) | 2020.06.03 |

|---|---|

| [ 정보보안기사 / 정보보안산업기사 ] 접근통제 (0) | 2020.06.02 |

| [정보보안기사 / 정보보안산업기사 ] 웹 서버 보안 설정 파일 (httpd.conf) (0) | 2020.06.02 |

| [ 정보보안기사 / 정보보안산업기사 ] 스노트 (Snort) (0) | 2020.06.02 |

| [ 정보보안기사 ] 쉘 ( Shell ) (0) | 2020.05.13 |

댓글