[ 정보보안기사 / 정보보안산업기사 ]

리눅스 보안

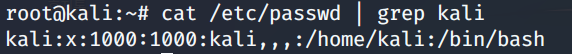

1. passwd 파일 (/etc/passwd)

리눅스의 사용자 정보파일

과거에는 패스워드를 passwd 파일에 보관하였지만 최근에는 shadow파일에 보관

1-1) passwd 파일 구조

kali : 사용자 계정명

x : 사용자 패스워드 저장칸 x는 shadow 패스워드 파일을 사용한다는 뜻

1000 : UID (사용자ID)

1000 : GID (그룹ID)

kali,,, : 사용자 정보

/home/kali : 홈 디렉터리

/bin/bash : 로그인 쉘

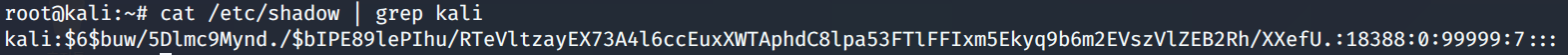

2. shadow 파일 (/etc/shadow)

사용자의 패스워드 파일을 암호화하여 저장한 파일

2-1) shadow 파일 구조

kali : 사용자계정명

$6 $buw/5D~ $bIPE89~ : 암호화 된 패스워드

6 : 해시 알고리즘의 id이다. ( 1=MD5 / 2=BlowFish / 5=SHA-256 / 6=SHA-512 )

buw~ : 솔트값으로 패스워드에 서로 다른 랜덤 값을 삽입하기 위한 값이다.

blPe~ : 암호화 되어있는 패스워드 값이다.

18388 : 패스워드 마지막 변경일 (1970년 1월 1일 기준으로 일수로 표현)

0 : 패스워드 최소 사용기한

0 : 패스워드 최대 사용기한

999999 : 패스워드 만료 전 경고일수

7 : 패스워드 만료 전 경고 일 수

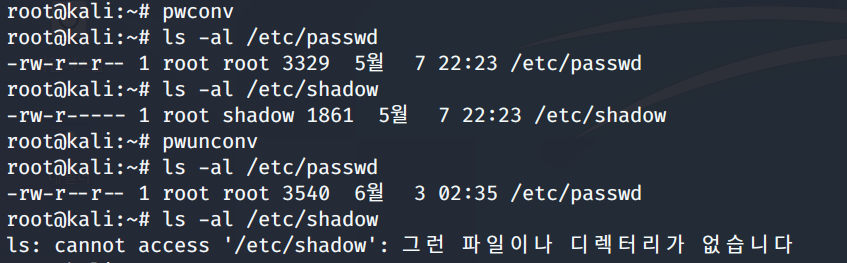

3. pwconv 명령어

pwconv : 리눅스의 패스워드 체계를 passwd파일에서 shadow파일로 관리

pwunconv : 리눅스의 패스워드 체계를 shadow파일에서 passwd파일로 관리 (shadow파일은 비활성화)

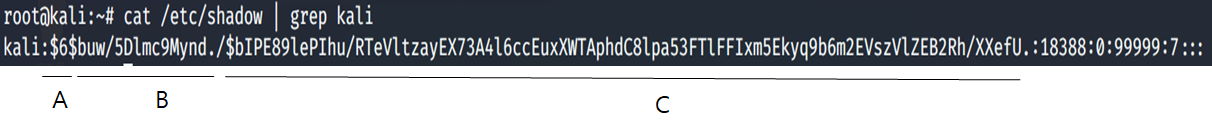

문제)

1) $으로 나눈 A, B, C에 대해 설명하시오

2) B부분을 이용하여 레인보우 테이블 공격을 막을 수 있다. 이유를 설명하시오

3) pwunconv가 무엇인지 이 명령어와 관련하여 설명하시오

답)

1) A = 해시ID ,B = 솔트값 , C = 해시로 암호화한 패스워드

2) 레인보우테이블은 패스워드와 패스워드에 대한 해시 값으로 이루어진 수많은 테이블로 솔트값을 사용하면 같은 패스워드여도 다른 해시값처럼 보이기 때문에 레인보우테이블 크래킹 공격에 대응가능하다.

3) 패스워드 체계를 shadow 파일에서 passwd파일로 변경하는 명령어 shadow파일은 비활성화가 된다.

※ 레인보우테이블 관련 링크

goc1221.tistory.com/4?category=782162

패스워드 크래킹 ( Password cracking )

패스워드 크래킹 ( Password cracking ) 공격자가 사용자의 패스워드를 알아내는 공격 패스워드 크래킹 ( Password cracking ) Password = 비밀번호 Cracking = 깨지다, 부서지다, 깨뜨리다, 부수다 공격자가 암호.

goc1221.tistory.com

'[자격증] 정보보안기사 > ↘ 정보보안 실무' 카테고리의 다른 글

| [정보보안기사 / 정보보안산업기사] ISMS-P (0) | 2020.06.03 |

|---|---|

| [정보보안기사 / 정보보안산업기사] PAM (장착형 인증형 모델) (0) | 2020.06.03 |

| [ 정보보안기사 / 정보보안산업기사 ] 접근통제 (0) | 2020.06.02 |

| [정보보안기사 / 정보보안산업기사] 포트 스캐닝 (Port Scanning) (1) | 2020.06.02 |

| [정보보안기사 / 정보보안산업기사 ] 웹 서버 보안 설정 파일 (httpd.conf) (0) | 2020.06.02 |

댓글