[ 정보보안기사 / 정보보안산업기사 ]

ARP 스푸핑

1. ARP 스푸핑

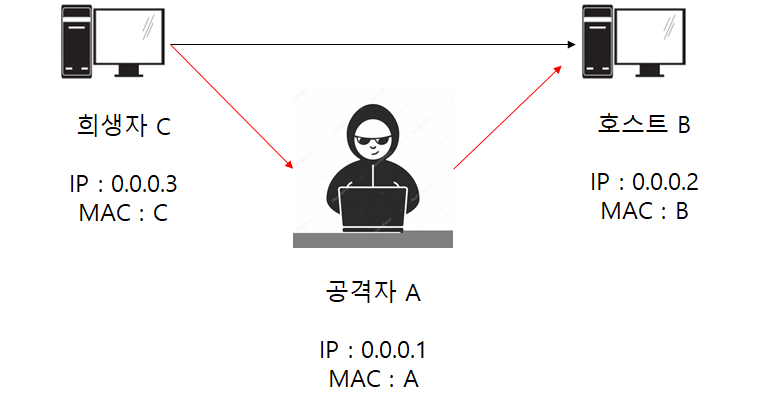

공격자자는 동일 네트워크 상의 호스트들의 MAC주소를 자신의 MAC주소로 속여 ARP Reply 패킷을 지속적으로 보낸다.

피해자와 동일 네트워크 호스트 A는 공격자의 ARP Reply 패킷을 받아 ARP cache table에 저장하게 된다.

공격자는 피해자와 A의 패킷을 스니핑 가능하다.

ARP?

논리적인 IP주소를 물리적인 MAC주소로 바꾸기 위한 프로토콜

goc1221.tistory.com/74?category=782162

[ 정보보안기사 / 정보보안산업기사 ] ARP 프로토콜

[ 정보보안기사 / 정보보안산업기사 ] ARP 프로토콜 1. ARP 프로토콜 논리적인 IP주소를 물리적인 MAC주소로 변환하는 프로토콜 2. ARP 프로토콜 동작원리 ① ARP 요청 - 브로드캐스트 방식 (1:다) IP주소

goc1221.tistory.com

스푸핑?

공격자에 의해 데이터가 변조 되는 행위

스니핑?

공격자에 의해 데이터가 도청 되는 행위

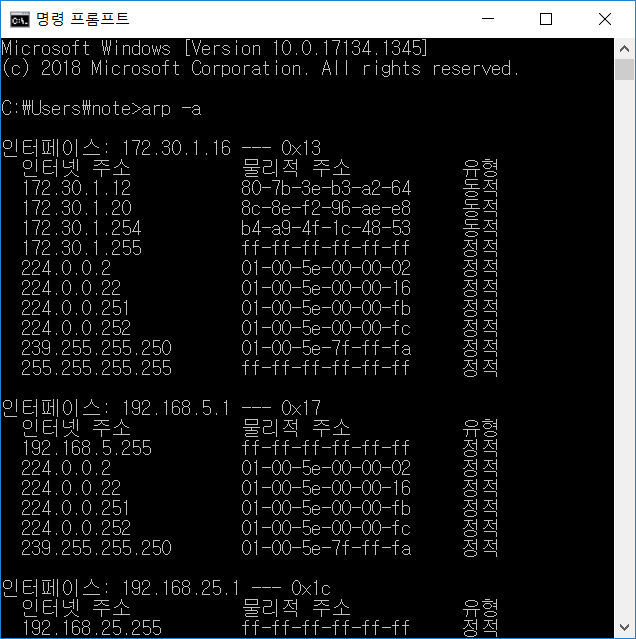

ARP cache table ?

ARP패킷을 받게되면 일시적으로 IP(인터넷주소)와 MAC주소(물리적주소)를 저장하는 캐시테이블

2. ARP 스푸핑 그림화

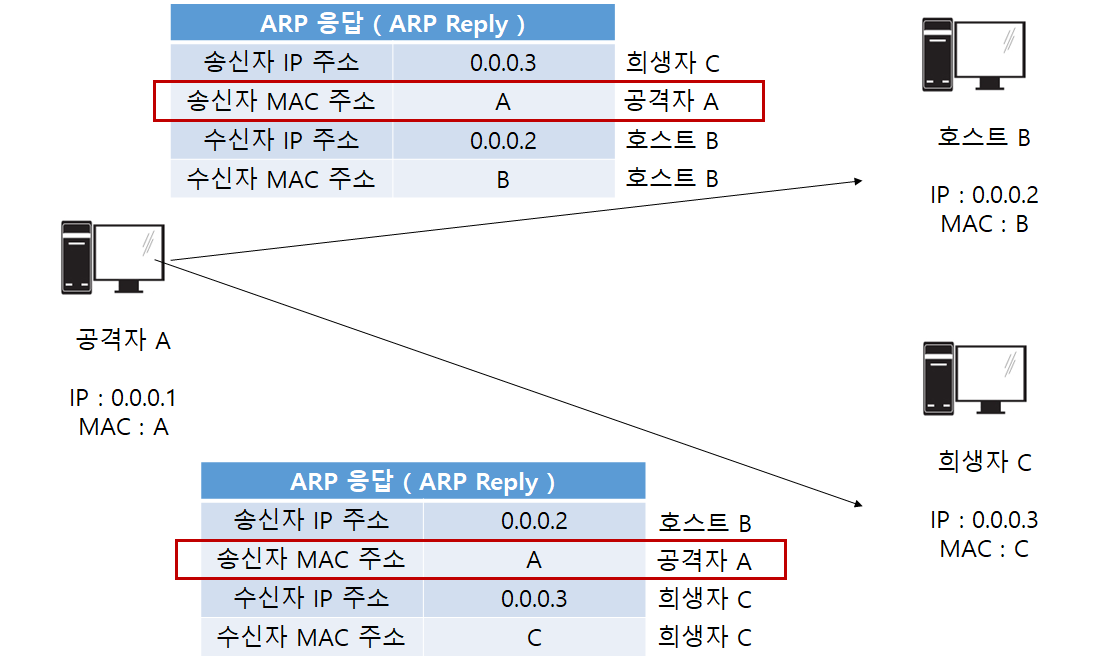

2-1. 공격자가 ARP Reply 전송

2-2. 공격 후 ARP cache table

호스트 B의 table을 보면 0.0.0.3에 대한 MAC주소의 정상주소 C대신 공격자의 MAC주소 A가 들어가있다.

희생자 C의 table을 보면 0.0.0.2에 대한 MAC주소의 정상주소 B대신 공격자의 MAC주소 A가 들어가있다.

2-3. 공격자 스니핑 가능 (중간자공격)

3. ARP 스푸핑 대응방법

ARP cache table 변경하여 공격하는 것이기 때문에 동적을 정적(static)으로 설정하면된다.

( 동적 정적 유형은 첫번째 명령 프롬포트 사진을 참고하면된다. )

명령어 : arp -s

희생자 C : arp -s 0.0.0.2(호스트B의 IP주소) B(호스트B의 MAC주소)

명령어 후 C의 arp cacher table의 0.0.0.2 MAC주소는 변경되지 않고 B로 고정된다.

문제)

희생자의 MAC주소를 공격자의 MAC주소로 위조하여 스니핑 하는 공격기법은 무엇인가?

답)

ARP 스푸핑

#정보보안기사

#정보보안기사실기

#승큐리티

#ARP스푸핑

#ARPspooing

'[자격증] 정보보안기사 > ↘ 정보보안 실무' 카테고리의 다른 글

| [ 정보보안기사 / 정보보안산업기사 ] NTP 증폭 공격 (0) | 2020.06.17 |

|---|---|

| [ 정보보안기사 / 정보보안산업기사 ] 개인정보의 기술적·관리적 보호조치 기준 (0) | 2020.06.17 |

| [ 정보보안기사 / 정보보안산업기사 ] 정보공유분석센터 ( ISAC ) (0) | 2020.06.16 |

| [ 정보보안기사 / 정보보안산업기사 ] Memcached (0) | 2020.06.15 |

| [ 정보보안기사 / 정보보안산업기사 ] login.defs (0) | 2020.06.15 |

댓글