윈도우 인증 구성요소

LSA ( Local Security Authority) 로컬 보안 인증 하위 시스템 서비스

- 모든 계정의 로그인에 대한 검증

- 시스템 자원에 대한 접근권한 검사

- SRM이 생성한 감사 로그를 기록

- NT 보안 시스템의 중심

- 보안 서브시스템이라 불림

SAM ( Security Account Manager ) 보안 계정 관리자

- 사용자/그룹 계정 정보에 대한 DB 관리

- 사용자 로그인 정보 = SAM 파일에 저장된 사용자 패스워드 정보 비교

-> 인증 여부 결정

SAM 파일

- 사용자, 그룹, 계정 및 암호화된 패스워드 저장하고 있는 DB

- C:\WINDOWS\System32\config

SRM ( Service Reference Monitor )

- 인증된 사용자에게 SID 부여

- SID 기반 접근 허용 여부 결정 이에 대한 감사 메시지를 생성

NTLM ( NT LAN Managaer) 모듈

- 윈도우 인증 프로토콜

- 계정 DB에 암호 저장

- 인증 패키지를 이용하여 사용자 인증

- 통과 인증

도메인 컨트롤러 ( Domain Controller )

- 윈도우 서버 도메인 안에서 보안 인증 요청(로그인, 이용권한 등) 응답하는 서버

액티브 디렉터리 ( Active Directory )

- 윈도우 기반 컴퓨터들을 위한 인증 서비스 제공

윈도우 로컬 인증

1. 윈도우 로그인 창 ( Winlogon )

2. ID, PW 입력

3. LSA -> NTLM -> SAM

윈도우 원격(도메인) 인증

1. 윈도우 로그인 창 ( Winlogon )

2. ID, PW 입력

3. LSA -> 로컬이냐, 도메인 인증용이냐 -> 커버로스 -> 도메인 컨트롤러에 인증 요청

4. 도메인 컨트롤러 : 인증정보 확인 -> 접근 토큰 부여 -> 해당 권한 프로세스 실행

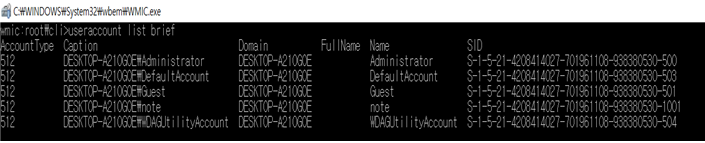

윈도우 보안 식별자 SID ( Security Identifier )

- 윈도우 각 사용자나 그룹에 부여되는 고유식별번호

- 접근 토큰에 사용자가 속한 모든 작업 그룹들에 관한 보안 식별자 정보가 담겨있다.

- SAM 파일에 SID 정보 저장

Administrator : S-1-5-21-42~-31~-41~-500

Guest : S-1-5-21-42~-31~-41~-501

User : S-1-5-21-42~-31~-41~-1001

S-1 : 윈도우 시스템

5-21 : 도메인 컨트롤러 or 단독 시스템

42~-31~-41~ : 시스템의 고유한 식별자 (시스템 값)

500 : 관리자

501 : 게스트

1000 이상 : 일반 사용자

윈도우 인증 구조

1. 사용자 -> 윈도우 서버

인증요청

2. 윈도우 -> 사용자

Challenge 값 생성 후 전송 (일회성으로 매번 새로운 임의의 값)

3. 사용자 -> 윈도우

Response 값 생성 후 전송 (challenge + 비밀번호 )

4. 윈도우 -> 사용자

Response 값 검증 후 인증 성공

->

스니핑 방지

재전송 공격 방지 -> 또 쓸려하면 challenge 값이 달라서 response 값도 다름

암호화 해도 암호문을 재전송 하면 똑같으니까 암호화해도 재전송공격 뚫려버림.

윈도우 인증 암호 알고리즘

LM (Lan Manager) 해시

- 윈도우 2000,XP 기본 알고리즘

- 구조적으로 취약

- 비스타 이후 사용금지

NTLM 해시

- LM 해시 + MD4 해시

NTLMv2 해시

- 비스타 이후 윈도우 기본 인증 프로토콜

- 기존과 다른 해시값 상승 -> 크래킹 어려움

'[자격증] 정보보안기사 > ↘ 정보보안 실무' 카테고리의 다른 글

| 링크파일 (0) | 2020.05.04 |

|---|---|

| 파일시스템 (0) | 2020.05.04 |

| [ 정보보안 기사/산업기사 ] 파이프(Pipe) (0) | 2020.05.01 |

| 입출력재지정 (0) | 2020.05.01 |

| 패스워드 크래킹 ( Password cracking ) (0) | 2020.04.22 |

댓글